|

|

|

Auteur :Jean-Claude POSTAIRE

Historiquement parlant, le premier Pare-feu informatique était une machine Unix sans routage avec deux connexions à deux réseaux différents. Une carte réseau était connectée à Internet et l'autre au réseau privé.

Pour atteindre Internet depuis le réseau privé, il fallait se loger sur le Pare-feu (Unix). Ensuite, on utilisait les ressources de ce système pour accéder à Internet. Par exemple, on pouvait utiliser X-Window pour lancer le navigateur Netscape sur le Pare-feu et en avoir l'affichage sur sa station de travail. Si le navigateur tourne sur le pare-feu, il a accès aux deux réseaux.

Cette machine à deux connexions réseau est efficace si l'on a confiance en tous les utilisateurs. Pour cela on peut configurer une machine linux avec des accès internet pour les utilisateurs qui le souhaitent, ce sera la seule machine (du réseau privé) qui aura accès à internet. Cela veut donc dire que pour télécharger un fichier on devra d'abord l'enregistrer sur la machine Pare-feu et ensuite rapatrier le fichier sur sa propre machine.

Ce style de configuration a deux défauts importants:

- Le double transfert de fichier.

- Les utilisateurs travaillent directement sur le Pare-Feu.

Quand on sait que plus de 90% des intrusions ce font après avoir obtenu l'identification d'un utilisateur on comprend mieux pourquoi ce type de configuration n'est pas recommandée.

On distingue deux grands types de firewalls :

Les firewalls fonctionnant au niveau couche réseau :

Par le filtrage des paquets (ipchains)

Les firewalls fonctionnant au niveau applicatif ou proxy :

Ce sont les filtres mandatés (ou d'application)

L'avenir se situe entre ces 2 types de Firewall. Car les Firewalls de niveau réseau risque de regarder aussi les informations circulant sur les couches supérieures, tout comme les Firewalls applicatifs risquent de regarder ce qui se passe aux niveaux des couches inférieurs.

Comme nous l'avons vu durant le TP, le filtrage traite des paquets IP. En les laissant passer ou en les refusant en fonction des données contenues dans l'entête IP (Adresses origine et destination, numéro de port et protocole TCP/UDP), pour cette raison une parfaite connaissance des paquets IP est nécessaire. Le filtrage par paquets ne prend pas en compte le contenu des paquets.

Le filtrage des paquets peut être soit un routeur dédié soit une machine avec 2 cartes réseaux. La solution la plus simple étant le routeur, car ceci peuvent disposer d'un certain nombre de services de type Pare-Feu. Les routeurs ont le mérite d'être très rapide, de ne pas trop créer de lenteur sur le réseau du fait qu'ils analysent que peu de données et sont de plus transparents pour l'utilisateur.

L'élaboration des règles de filtrage permet ou non d'autoriser le passage d'un paquet, une seule erreur peut créer un trou de sécurité. Ce type de filtrage ne permet pas d'identifier l'utilisateur par mot de passe, mais uniquement par son adresse IP ce qui peut parfois causer des problèmes si l'on utilise DHCP avec des règles mal établies.

Voici les avantages et inconvénients du filtrage par paquets :

Les avantages :

- Gain de temps en terme de mise en place

- Coût

- Performances

- Les routeurs sont transparents pour les utilisateurs

Les inconvénients :

- Elaboration des règles difficile

- Possibilité de tunneling

- Plus il y a de règles plus les performances diminuent

Le filtrage d'application fonctionne au niveau supérieur de la pile. Il peut interdire non seulement en fonction des entêtes IP, mais aussi en fonction de l'information contenue. Le filtrage d'application permet de contrôler l'accès en fonction de l'utilisateur et de ce que celui-ci veut faire. Pour cela il utilise un programme spécial (un mandataire) pour chaque application pour laquelle il contrôle l'accès.

Le principe étant identique à celui d'un proxy. Quand un utilisateur veut se connecter , il se connecte d'abord au programme mandataire, qui lui va se connecter au serveur extérieur demandé. Les serveurs mandataires voient tout et peuvent garder une trace du trafic, donc ils savent qui fait quoi. Pour l'authentification on demande à l'utilisateur de se connecter avant d'aller sur le web, cela veut dire que les utilisateurs accèdent aux services proxy du serveur,mais ne se loguent pas sur le serveur proprement dit. Le serveur proxy doit être correctement configuré pour ne pas qu'un intrus puisse atteindre le serveur, pour cela il y a quelques règles à respecter :

version du système d'exploitation stable, services minimums installés, utilisation possible uniquement depuis certaines machines, pas d'utilisation des services proxy en super utilisateur.

Avec ce genre de filtre, une seule machine envoie des requêtes vers l'extérieur (proxy), ils sont plus efficaces car le contenu des paquets est analysé, ce qui permet au filtre de laisser passer ou non suivant des règles applicables au contenu.

Voici les avantages et inconvénients du filtrage par application :

Les avantages :

- Contrôle complet par l'administrateur des services utilisables

- Contrôle complet par l'administrateur pour chaque service des commandes utilisables

- Possibilité d'authentification des utilisateurs

- Détails des connexions

- Plus faciles à configurer que les filtres par paquets

Les inconvénients :

- Coûts plus élevés : matériels, temps passé...

- Moins de transparence pour les utilisateurs

Nous avons ici étudiés 3 principes d'utilisation de firewall.

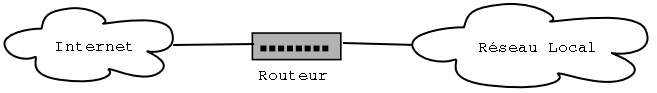

Le firewall le plus simple est un routeur qui filtre les paquets entre Internet et le réseau local. Le routeur assure ses fonctions en ne distribuant que les paquets autorisés d'après les règles de filtrage qu'on lui a indiqué. Généralement, les règles de filtrage sont définies de manière à ce que les machines du réseau privé puisse avoir un accès direct à Internet, tandis que les machines externes n'ont qu'un accès limité au réseau privé. La règle généralement appliquée dans ce type de firewall est que l'on interdise tout pour ensuite n'autoriser que certaines choses. Il est évident que l'on ne peut pas commencer par tout autoriser, pour ensuite interdire certaines choses, dans ce cas le moindre oubli pourrait avoir de grave conséquence. Ce genre de firewall a l'avantage de ne pas être très cher et d'être transparent vis à vis des utilisateurs. Le risque de filtres mal configurés, ou bien d'attaques a travers des services permis sont les 2 choses les plus dangereuses. Pour éviter certain désagrément chaque hôte externe doit clairement être identifié et l'on doit analyser régulièrement le trafic pour éviter d'éventuelles attaques. Si quelqu'un arrive à pénétrer le routeur, c'est la sécurité de l'ensemble du réseau privé qui est compromise.

On appelle Bastion Host, une passerelle au niveau application qui est paramétrée pour être particulièrement efficace contre les attaques.

3.2.2.1. Le Single-Homed Bastion Host

Ce deuxième type de firewall utilise un routeur filtre de paquet ainsi qu'un Bastion Host. Ce type de Firewall renforce la sécurité car tout intrus désirant pénétrer le réseau privé doit franchir le routeur et la machine Bastion Host. En effet on paramètre le routeur de façon à ce que tout ce qui vient de l'extérieur soit dirigé obligatoirement vers la machine Bastion Host, le reste étant obligatoirement bloqué. On peut aussi obliger les machines du réseau interne à passer par le Bastion Host pour accéder à l'extérieur en n'autorisant sur le routeur uniquement le trafic provenant du Bastion Host s'il s'agit d'une machine du réseau privé. Cependant on peut autoriser certains utilisateurs à avoir un accès direct à internet, ce qui en cas de négligence peut être une faille dans la sécurité.

Un des avantages de ce type de firewall réside dans le fait qu'un serveur public peut être installé entre le routeur et le Bastion Host.

3.2.2.2. Le Dual-Homed Bastion Host

On augmente le niveau de sécurité en couplant le Bastion Host avec une passerelle. Le principal avantage de ce système est qu'il n'y a pas de liaison direct entre le réseau public et privée. Le Bastion Host étant la seule machine visible depuis Internet, Il faut simplement éviter de permettre aux utilisateurs internes de ce connecter au Bastion Host, pour éviter les failles de sécurité.

La zone démilitarisée (DMZ) peut être considérée comme un petit réseau s'intercalant entre le réseau public et le réseau privé. On place les serveurs publics (WWW,FTP,etc.) à l'intérieur avec le Bastion Host. Ils ne résident donc pas sur votre réseau, la DMZ est configurée pour que les systèmes internes et externes ne puissent accéder qu'à certaines choses, bien entendu le trafic direct à travers la DMZ est interdit.

Le trafic entrant est sécurisé une première fois par le routeur externe. Celui-ci est configuré pour repousser l'IP spoofing et gère les accès internet vers la DMZ. Les utilisateurs externes n'ont donc accès qu'au Bastion Host et aux serveurs publics de la DMZ. Le second routeur autorise vers le réseau privé que ce qui provient du Bastion Host. Le routeur externe n'acceptant vers internet que ce qui provient aussi du Bastion Host.

Voici les avantages et inconvénients d'une DMZ :

Les avantages :

- 3 systèmes à franchir pour pénétrer le réseau privé

- Seule la DMZ est visible de l'extérieur (routeur externe ne connaissant pas les adresses paramétrées dans le routeur interne

- Pas d'accès direct à Internet

- Pas besoin de Dual-Homed : trafic dirigé par les routeurs

Les inconvénients :

- Coûts très élevés : matériels, temps passé...

- Complexité de mise en oeuvre, de gestion

- Moins de transparence pour les utilisateurs

Réalisation d'une architecture de type DMZ :

Cela permettrais de paramétrer 2 routeurs, le routeur externe ne voyant que la DMZ depuis le réseau internet, le routeur interne ne voyant que la DMZ et le réseau privé, bien entendu des règles de sécurité devront s'appliquer par filtrage des paquets. La machine bastion sera paramétrée à l'aide des services proxy, avec interdiction d'accès à certaines URL. On peut aussi envisager d'installer un serveur WEB avec restriction d'accès (identification par mot de passe), vers certaines URL. Ce style de TP permettra de se mettre devant un cas concret d'utilisation de toutes les techniques vues dans les différents TP. En effet il s'agit là d'une pseudo configuration d'un réseau Intranet d'une entreprise avec certains services ouverts sur l'extérieur(courrier,etc...).

Pour conclure, il n'y a pas une politique de sécurité, mais plusieurs architectures possibles suivant ce que l'on veut protéger ou le niveau de sécurité que l'on veut atteindre. Le coût de déploiement de Firewall, les compétences nécessaires à la mise en oeuvre, l'importance des informations circulant sur un réseau privé, sont autant d'éléments à prendre en compte avant de définir une politique de sécurité. Chacun pourra se faire une petite idée avec les avantages et les inconvénients de telle ou telle méthode, par contre nous avons pu voir que l'on pouvait interdire l'accès aux réseaux privés, mais on pouvait aussi en contrôler la sortie, il est évident que certaines personnes ont besoin de savoir qui fait quoi (légal en France, si les personnes utilisatrices sont prévenues à l'avance).

|

|

|